Nieuwe phishing campagne Docuginx gespot

NACHTBLAD#001 [18/02/24]

De laatste weken zijn we getuige van een wel heel opvallende phishing campagne. De inkomende berichten bevatten steevast een afbeelding van DocuSign die aanklikbaar is. De tekst op de afbeelding zagen we reeds in verschillende talen voorbijkomen.

Makkelijk te blokkeren, toch? Het lastige van de zaak is dat de DMARC/DKIM/SPF records van de inkomende berichten helemaal kloppen.

Verder onderzoek leert dat het eigenlijk om legitieme gehackte mailboxen gaat waarbij de toegang is bekomen door het stelen van tokens uit de browser. Bovendien is het allemaal heel verwarrend voor gebruikers omdat de berichten die ze krijgen mogelijks van partijen komen waarmee ze reeds berichten uitwisselen.

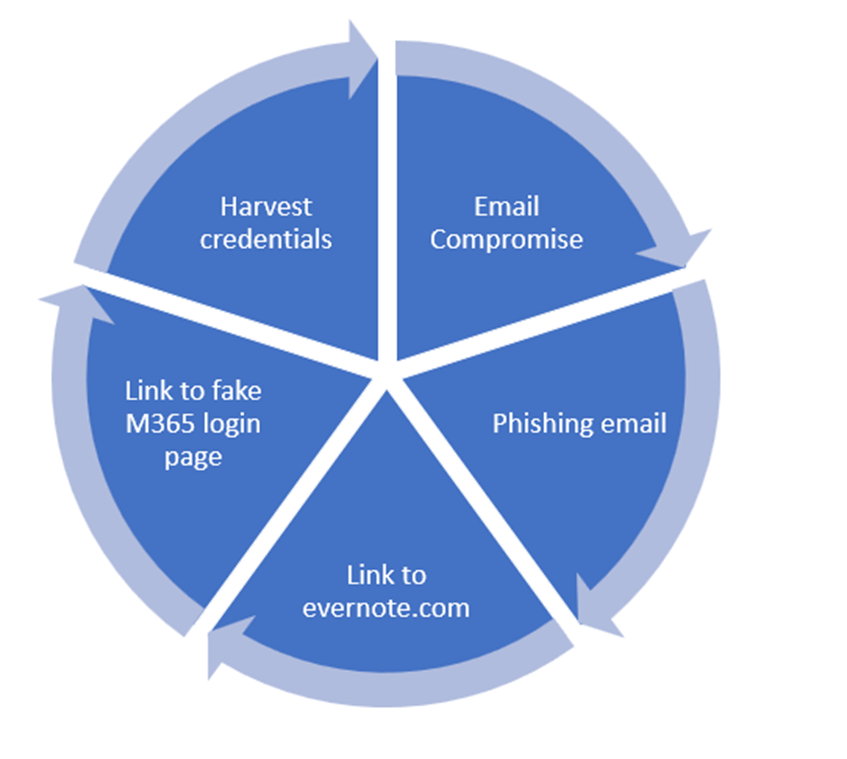

Hoe werkt de aanval?

De aanval begint vanuit een gecompromitteerde mailbox van een legitiem bedrijf uit dezelfde sector. Deze mailbox wordt dan gebruikt voor het verzenden van phishing e-mails naar partners of gerelateerde partijen in de branche. Hoewel de e-mail er uit ziet als een zeer voor de hand liggende phishing e-mail, is de ontvangende kant echter bekend met het domein van de afzender wat de waakzaamheid van de ontvanger verlaagt.

Wanneer de gebruiker op de link in de e-mail klikt, wordt hij doorgestuurd naar een Evernote-pagina die op zijn beurt doorverwijst naar een valse Microsoft 365 inlogpagina. Dit is een duidelijke indicatie dat de crimineel inloggegevens probeert te verzamelen. Vermoedelijk wordt de gecompromitteerde mailbox misbruikt om een volgend salvo aan phishing mails uit te sturen.

Technische Details

We nemen één specifieke e-mail als voorbeeld en kijken even samen na hoe de ketting in elkaar zit.

Verborgen URL

Zoals reeds vermeld zien we de emails binnenkomen vanuit de Microsoft 365 omgeving. DMARC, DKIM & SPF records zijn dus allemaal in orde. Het eerste dat ons opvalt is dat de links in de e-mails reeds achter een legitieme URL rewriter zitten van Mimecast.

https[:]//protect-us[.]mimecast[.]com/s/dV03CzpEzofRM3MNCWX73L

Zo is het wel erg moelijk voor ontvangers om te begrijpen waar de link naartoe leidt. Op het moment van schrijven werkt deze link ook nog steeds. Vermoedelijk hebben de aanvallers deze link reeds door Mimecast laten oppikken en scannen op het moment dat er nog niets kwaadaardigs op te vinden was.

Eerste doorverwijzing

De eerste link achter de mimecast URL brengt je naar een pagina die gehost wordt op evernote[.]com wat voorts een volkomen legitieme site is. Deze pagina bevat opnieuw een link naar een bestand dat op OneDrive staat.

https[:]//rootzplus[.]com/9adffe86bdac8adf2cb53f5746f9098365cde99264c8eLOG9adffe86bdac8adf2cb53f5746f9098365cde99264c8f

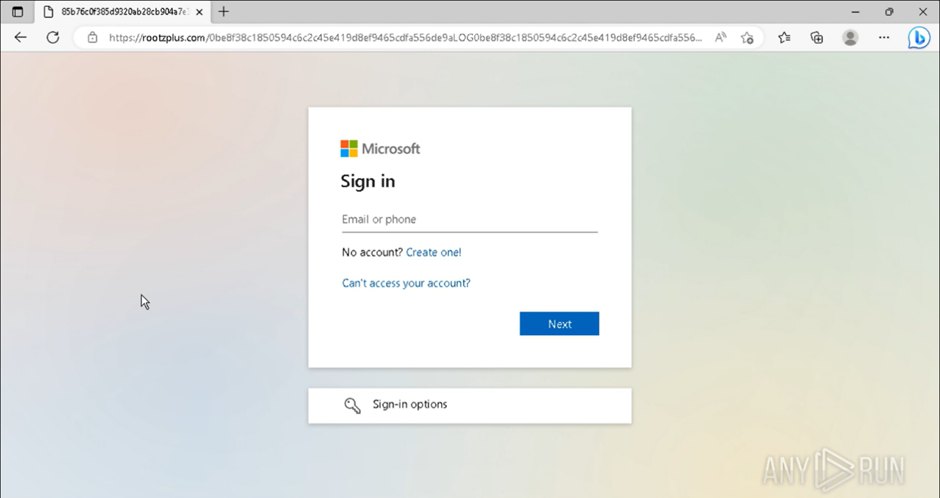

Tweede doorverwijzing

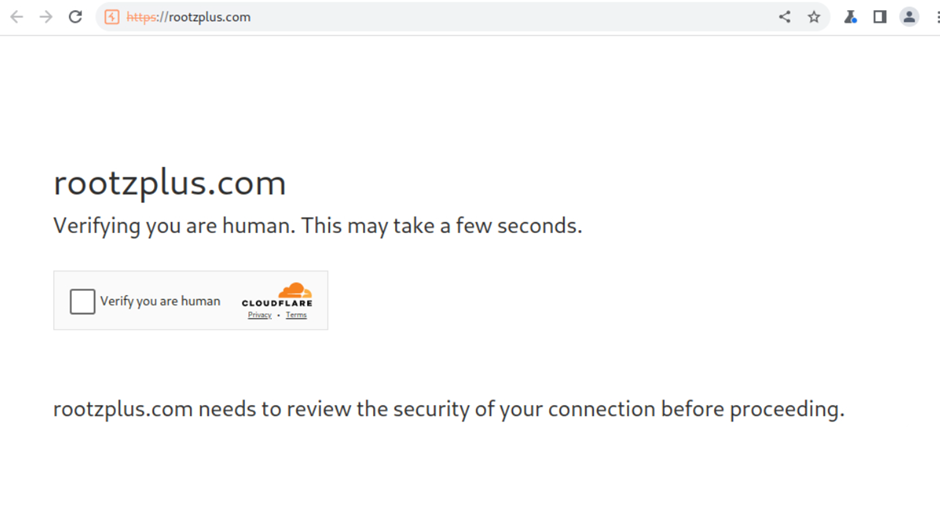

Deze URL brengt je naar een valse Microsoft login pagina die door de crimineel gehost wordt.

Als je hier je logingegevens invult, worden je wachtwoord en tokens gestolen waardoor de crimineel nu toegang heeft tot je Microsoft 365 account en alle andere applicaties waartoe jouw account toegang tot heeft via Single Sign-On (SSO).

We zien voorts dat deze pagina achter Cloudflare zit en dat de “under attack” switch opstaat omdat we een captcha moeten oplossen.

Deze oplossing wordt vaak toegepast om te verhinderen dat bots en web crawlers de valse pagina zouden oppikken en het domein vervolgens als gevaarlijk zouden markeren. Of gewoonweg om de achterliggende infrastructuur in zijn geheel te maskeren.

Dat ruikt hier naar Evilginx

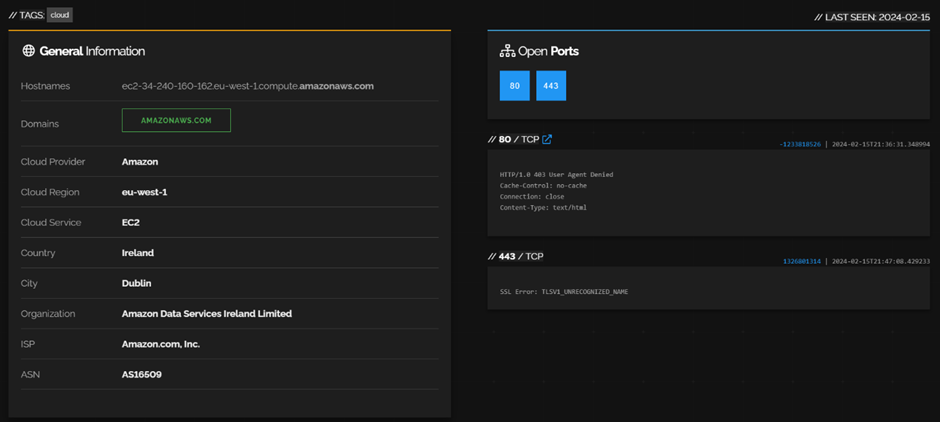

Verder onderzoek wijst uit dat de crimineel zijn infrastructuur op 31/12/23 is beginnen uitbouwen.

Op die dag werd een A record voor rootzplus[.]com aangemaakt verwijzend naar 34[.]240[.]160[.]162. Dit IP wijst naar Amazon waardoor we weten dat de servers van de aanvaller op AWS gehost zijn.

Dit IP is op het moment van schrijven nog steeds bereikbaar.

Nmap scanning leert ons dat dit IP een TCP/IP Load Balancer (HA Proxy) draait wat alweer vaak gebruikt wordt om bots en web crawlers tegen te houden zodanig dat de content van de website niet verbrand wordt. Op 14/02/24 heeft de crimineel rootzplus[.]com dan doen verwijzen naar Cloudflare. Dat zal waarschijnlijk in een laatste stap gebeurd zijn alvorens de campagne in gang te zetten.

Gezien het domein al even bestaat kan het alvast niet als een nieuw domein gemarkeerd worden in web filter en secure DNS oplossingen. Het is duidelijk dat de crimineel zijn infrastructuur op deze manier op een professionele manier heeft willen inrichten.

We hebben daarom een sterk vermoeden dat we hier met een Evilginx setup te maken hebben zoals hier uitgelegd.

Deze aanpak bestaat erin om Cloudflare te doen verwijzen naar een domme webserver waarop een simpele redirect draait richting de werkelijke Evilginx server. Het voordeel van deze setup is dat de crimineel makkelijk kan schakelen naar nieuwe domeinen of IP’s indien ze aangebrand zijn. De werkelijke Evilginx server blijft zo steeds uit de aandacht.

nmap -p- 34.240.160.162 -vvvv…

Scanned at 2024-02-15 21:44:33 GMT for 105s

Not shown: 65533 filtered tcp ports (no-response)

PORT STATE SERVICE REASON

80/tcp open http syn-ack

443/tcp open https syn-ack

…

nmap -p80,443 -sCV 34.240.160.162 -vvvv

…

PORT STATE SERVICE REASON VERSION

80/tcp open http-proxy syn-ack HAProxy http proxy 1.3.1 or later

|_http-server-header: awselb/2.0

|_http-title: Site doesn't have a title (text/html).

443/tcp open ssl/https? syn-ack

Service Info: Device: load balancer

…

Dat het systeem werkt, hebben we momenteel kunnen vaststellen daar het rootzplus[.]com domein ondertussen door verschillende partijen als kwaadaardig is gebrandmerkt terwijl de eerst doorverwijzing op het evernote[.]com domein momenteel reeds naar een .ru adres wijst. Of wat had je gedacht?

Conclusie

Met de verhoogde adoptie van MFA is het niet meer dan normaal dat de aanvalstechnieken ook evolueren. Vermits het ontvreemden van wachtwoorden niet meer toereikend is, zien we meer en meer aandacht gaan naar het stelen van cookies en tokens omdat deze in staat zijn MFA in de meeste gevallen te omzeilen.

De phishing campagne die we hier zien, maakt zeer waarschijnlijk gebruik van een Man-in-the-Middle (MitM) Attack om cookies en tokens te stelen om alzo toegang te verkrijgen tot Microsoft 365 accounts. Wat het uiteindelijk doel van de criminele is, is nooit echt duidelijk. In ieder geval kunnen ze de toegangen die ze via tokens tijdelijk verkrijgen doorverkopen of in sommige gevallen persistent maken om erger kwaad aan te richten.

Hoe je dit soort aanvallen kan ondervangen, vatten we samen in een apart artikel dat er zo aankomt

De Auteurs

Pieter komt uit het rode kamp maar zet zijn opgedane kennis en kunde de laatste jaren vooral in voor de blauwe zaak.

Christophe heeft een dieptechnische achtergrond maar is momenteel vooral een beleidsman en een grammaticale zeurpiet.